ISO 27001 es la Norma que se encarga de La Gestión de la Seguridad de la Información. Emitida por ISO (International Organization for Standardization) u Organización Internacional de Normalización (en español).

La más reciente revisión fue publicada en 2013. Oficialmente se conoce como ISO/IEC 27001:2013. El origen de dicha Norma inicia en 2005 en Reino Unido, bajo su norma BS 7799, un estándar publicado originalmente por BSI Group en 1995.

El Sistema de Gestión de la Seguridad de la Información (SGSI), en inglés: Information Security Management System (ISMS) es el centro de la Norma.

Características de la Norma ISO 27001

La Norma ISO 27001 se establece en un estándar internacional enfocado en mantener la seguridad de la información. El Análisis de Riesgos es fundamental y debe de ser revisado de manera periódica. Los Riegos son ponderados y evaluados; es decir, vivir con ellos o minimizarlos de acuerdo con el impacto del negocio en caso de presentarse.

Sin embargo, la Alta Dirección de manera mandatorio debe para respaldar esta iniciativa y concientizarse que la Protección de la Seguridad de la Información es responsabilidad de todos los colaboradores de una organización; así mismo, facilitar todos los recursos necesarios para lograr el éxito y la buena implementación.

Además, Ofrece un marco completo y bien estructurado para proteger la información y que nos lleva a la implementación del Sistema de Gestión de Seguridad de la Información (SGSI).

Ciertamente, el SGSI permitirá darle vida a la Norma y por consiguiente el mantenimiento que incluye Recursos y Competencias para ser una verdadera herramienta que vincule los objetivos del Negocio o KPIs con los esfuerzos de las áreas de Tecnologías de información y Comunicaciones (TIC).

¿Sabías que la Seguridad Informática es una preocupación mundial?

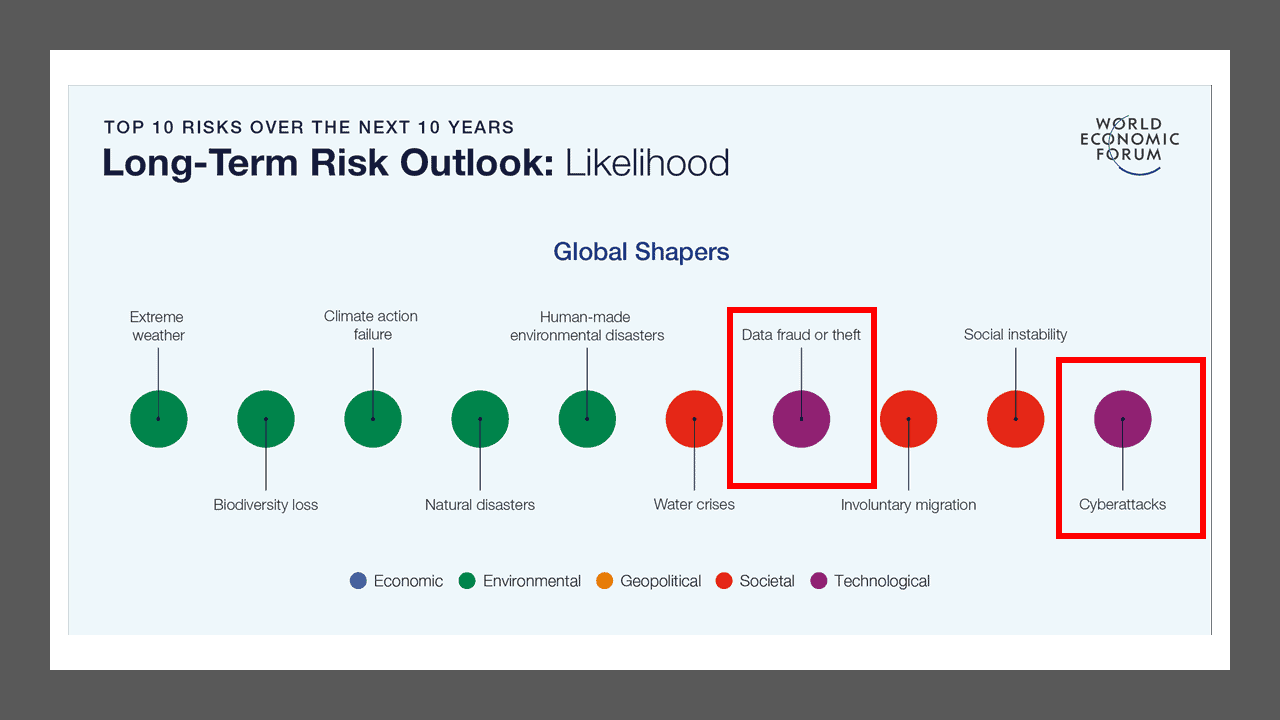

FORO ECONÓMICO MUNDIAL 2020

¿Por qué es importante la Norma ISO 27001?

De acuerdo una nueva edición del informe anual sobre riesgos que publica el Foro Económico Mundial (World Economic Forum), los ciberataques aparecen nuevamente como una de las principales amenazas que estamos afrontando durante el 2020.

La Pérdida de Información, al igual que en años pasados, se encuentra catalogada como una amenaza a la humanidad.

World Economic Forum 2020 y 2021

Desde que inició la Pandemia COVID-19 y en la llamada “Nueva Realidad” el trabajo remoto, teletrabajo o Home Office está provocando brechas de seguridad importantes. Todos los días nos enteremos de nuevos ciberataques.

El “paraguas” de la seguridad informática en el edificio corporativo llamado Firewall no está presente en las casas de los colaboradores, creando vulnerabilidades y múltiples riesgos para la Seguridad de la Información.

Por ello cobra relevancia el proteger el activo más importante de la empresa apoyados en una Norma Internacional para Proteger la Seguridad de la Información ISO 27001

¿Supiste que el ataque a Twitter en 2020, donde se expuso información confidencial de Celebridades fue efectuado precisamente a través de la laptop de un colaborador de Twitter trabajando en casa?

¿Por qué seguridad de la información?

1. En primer lugar, la mayoría de las organizaciones a nivel mundial dependen del procesamiento de información.

2. Lo cual significa que los negocios están vulnerables ante las amenazas en contra de la información.

3. Por lo tanto, el reto es identificar por dónde comenzar para proteger la información.

4. Como resultado, la Norma ISO 27001 nos permitirá identificar los Riesgos y Vulnerabilidades de los Activos de Información.

¿Qué son los Activos de Información?

Son los elementos fundamentales de cualquier Organización, ejemplo: Personas, Infraestructura, información física o Digital y servicios internos o externos que en caso de una afectación parcial o total puede poner en Riesgo la operación de la Organización

La Norma ISO 27001 establece como primer paso identificar los activos de información, algunos son:

1) Hardware

2) Software

3) Información

4) Infraestructura

5) Gente

6) Servicios de terceros

“El punto focal de Norma es precisamente minimizar los Riesgos y Vulnerabilidades de los activos de Información”

Riegos y Vulnerabilidades en una Organización

La Norma te ayudará a identificar los activos de información y luego el riesgo que corre cada uno de ellos con el fin de crear políticas y un sistema de Gestión de la Seguridad de Información SGSI completo.

En la mayoría de las organizaciones asocian un sistema de SGSI a la seguridad Informática, antivirus, firewalls, sistemas de control de acceso quizá. Eso es muy bueno, pero incompleto.

Ciertamente, cualquier incidente interno o externo que deje fuera de operación del negocio temporal o permanente es un Riesgo que inició como una vulnerabilidad.

Por consiguiente, los incidentes pueden causar daños como pérdida de información, clientes, reputación, mercado, exponer información confidencial y el riesgo que incluso la organización no vuelva a operar o ser demandada.

En consecuencia, los Incidentes ocurren por la falta de un sistema de gestión de la Información SGSI y los controles adecuados. Por lo anterior, es muy importante alinear los objetivos de Negocio a una norma que minimice los riesgos y vulnerabilidades.

¿Vale la pena la Certificación ISO 27001?

Tal vez te preguntes si vale la pena certificarse y aumentar carga de trabajo al que actualmente tienes. Nuestra recomendación es: No requieres certificarte en este momento, inicia con alinear los esfuerzos de tu área (TIC, operaciones, finanzas, etc.) con una norma internacional como ISO 27001 por razones importantes como:

- La Norma ISO 27001 se alinea a los objetivos o KPIs de tu Organización

- Los proyectos actuales y futuros se fortalecen al estar avalados por las una Norma y tienes una ruta definida y clara para cubrir en los próximos años.

- Aspirar a la Norma no sólo protegerá los activos de Información y minimizará las Vulnerabilidades y Riesgos si no que provocará confianza en clientes y proveedores para colaborar con una organización que cumple la Norma ISO 27001 y le abre las puertas para regulaciones como Sarbanes-Oxley, Reglamento General de Protección de Datos (GDPR) o alguna de tu Industria.

- Cumplir con requisitos legales

- Reducción de Costos. Los proyectos se alinean a la norma y no sólo son fruto de alguna idea innovadora.

- Menor Riesgo = Mayor Productividad y Mayor Facturación.

¿Cómo alinear los objetivos del Negocio con TIC?

Erróneamente se piensa que el área de TIC (Tecnologías de Información y Comunicaciones) deberían de ser los responsables de este tipo de iniciativas, en realidad los responsables de la organización y quien tenga acceso a la información debe estar comprometido con el manejo, administración y protección adecuadas, iniciando por la alta Dirección.

En realidad, para que la Norma pueda ser implementada de manera exitosa es indispensable y mandatorio que la Alta Dirección la apoye.

Al comienzo, deberían de ser considerados estos puntos relevantes:

- Primero, alinear los objetivos del área de TIC a los objetivos del Negocio, basados en normas como ISO/IEC 27001

- Segundo, identificar los activos de Información y clasificarlos en público, privado y confidencial.

- Identificar Riesgos y Vulnerabilidades en dichos activos.

- Por último, Generar políticas para la Gestión de la Seguridad de la Información SGSI.

Dominios y Controles ISO 27001

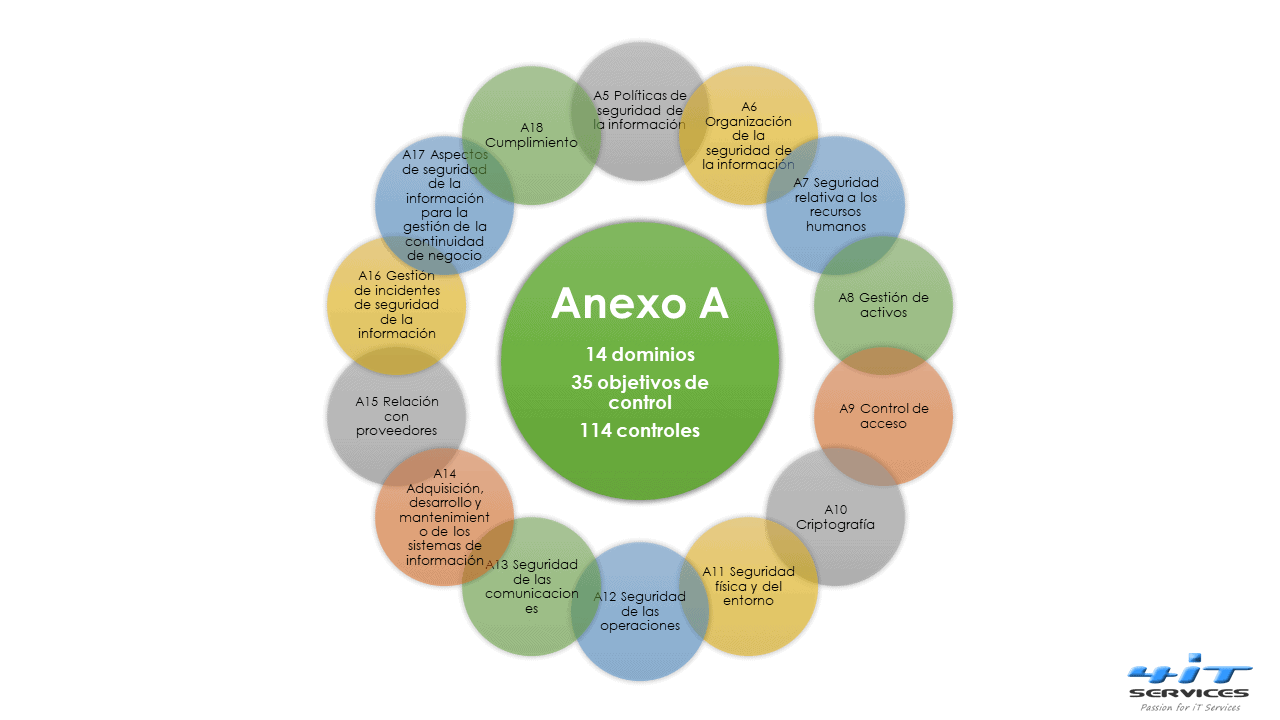

Los Controles de la Norma ISO 27001 forman parte del Anexo A y es esencial su implementación con el fin de Proteger la Información.

Cabe destacar que este anexo, contiene los llamados Controles de Seguridad, también llamados dominios, son 14, mismos que van del A5 al A18 y dentro de ellos 114 controles cuyo objetivo es crear un Sistema de Gestión para la Seguridad la información SGSI.

La Norma ISO 27001 en su Anexo A contiene 14 Dominios y 114 Controles

Controles de la seguridad de la Información ISO 27001

Implementar un Sistema de Seguridad de la Información SGSI

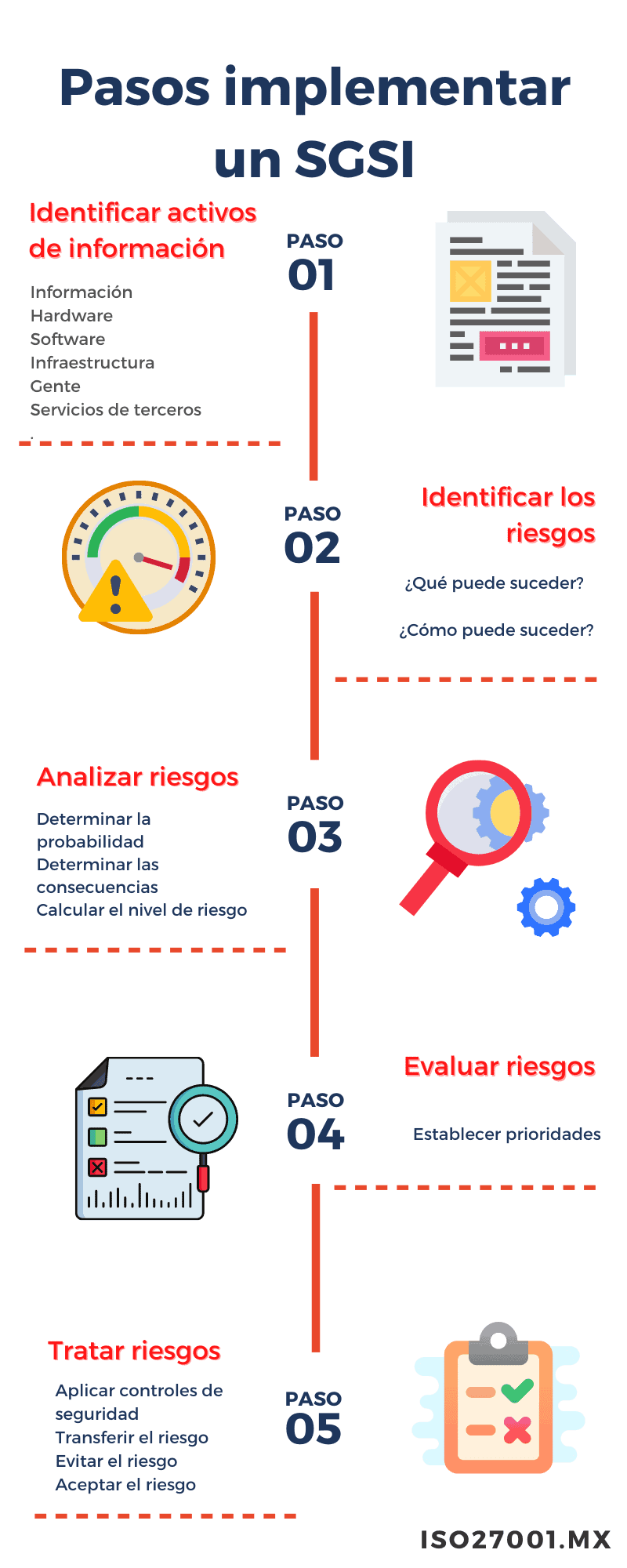

Como resultado de implementar la Norma ISO 27001, es necesario considerar un proceso de 5 pasos descritos en la siguiente infografía y finalmente, considerar la Declaración de Aplicabilidad y el Plan de Gestión en el tratamiento de Riegos.

Pasos para implementar un Sistema de Seguridad de la Información

Los 5 pasos para implementar de manera adecuada son:

- Identificar activos de Información

- Identificar los riesgos

- Analizar Riesgos y Vulnerabilidades

- Evaluar Riegos

- Tratar Riesgos

Sistema de Gestión de la Seguridad de la Información SGSI

Pasos para iniciar

- Que esta iniciativa este apoyada por la alta dirección

- Crear un Grupo interno con Roles y Responsabilidades para formar el SGSI

- Identificar los activos de la Información

- Identificar las Vulnerabilidades y Riesgos

- Analizar las Vulnerabilidades y Riesgos

- Evaluar los Riesgos, es decir, es posible que tu organización este Consciente de algún Riesgo y no hacer nada porque no afecta al negocio, ver definición de Vulnerabilidades y Riesgos.

- Tratar Los Riesgos.

- Declaración de la aplicabilidad. Como lo comentamos, no todos los controles son aplicables a tu organización vs los Riesgos.

- Crear un plan de Tratamiento de Riesgos como siguiente paso.

Conclusión

En resumen, para alinear nuestra TIC a cumplir diferentes objetivos de negocio, y en este caso particular el de maximizar la disponibilidad y lograr una recuperación exitosa y expedita de nuestros sistemas, es INDISPENSABLE que todo el personal de nuestra empresa sea CORRESPONSABLE en la definición, ejecución, cumplimiento y MEJORA CONTINUA del plan de seguridad de la información, pues de ella, la información, “vive” nuestra empresa y sin ella estamos a merced de nuestros competidores y de las leyes del mercado.

0 comentarios